全境擴散:從 Windows 11 到 Libarchive 的 Half-Day 威脅與全面影響

Terrynini

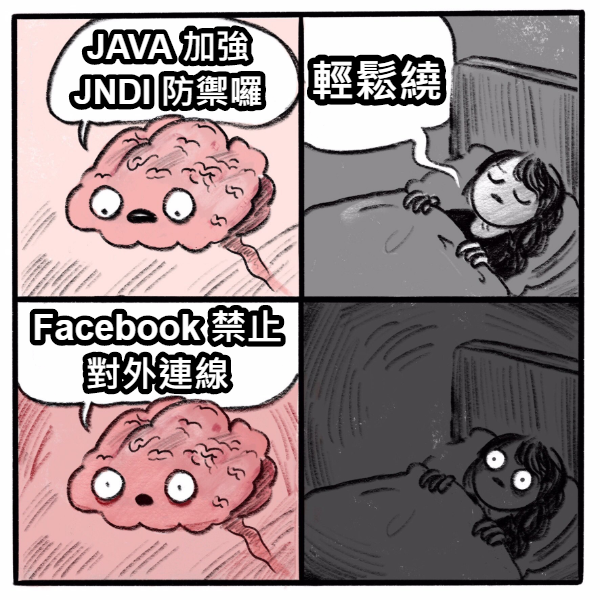

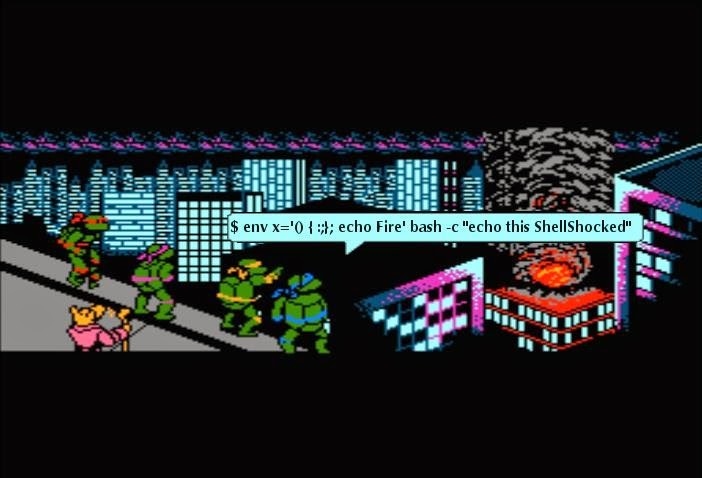

2025-02-12Windows 11 的 KB5031455 更新讓檔案總管支援 RAR、7z 等格式,看似提升便利性,卻暗藏資安隱患。DEVCORE 研究組發現 libarchive 存在多個漏洞,包括 Heap Buffer Overflow、任意檔案寫入與刪除,而修補機制的延遲更導致「Half-day」攻擊風險。攻擊者可藉此影響如 ClickHouse 等廣泛使用 libarchive 的專案。Windows 真的變得更方便,還是埋下了更大的風險?