EXP-401 (OSEE):用五天課程訓練通透十年的知識體系

前言

2024 年 8 月,DEVCORE 跟 OffSec 在台北辦了一場 Live Training,總共有四門課可以報名:SOC-200、WEB-200、PEN-200、EXP-401,這是第一次看到 OffSec 在台灣辦 Live Training。當然,其中我最感興趣的肯定是 EXP-401,也叫做 Advanced Windows Exploitation(AWE),更多人知道的是他的證照名稱「OSEE」。

OSEE 是 OffSec 裡面最難的一張證照,截至目前為止,全球大約只有只有一到兩百人,通過率甚至只有 10% 左右。我們一直很想挑戰看看這張傳說中的證照到底有多難,不過就是一張證照到底是能難到哪裡去?

在 DEVCORE,我們很早就開始統計,如果台灣有機會上 OSEE,究竟有多少人想去?那時候我的第一個念頭就是:「就算自費也要上!」原因很簡單:

- OSEE 僅提供現場授課,完全沒有線上版。

- 過去要上這門課,一定得出國,最有名的場次就是每年 Black Hat USA 的現場課程。

- 報名非常困難,常常開放沒多久就額滿,甚至有人寫 script 搶名額。

- 不論考試結果如何,都能成為台灣第一個:第一張 OSEE,或第一個 OSEE 不及格,也都算是一種解成就了。

OffSec 官方網站有一個頁面專門用來公布實體訓練課程: Upcoming Live Training & Events | OffSec。而 EXP-401 最廣為人知的場次,就是每年 8 月在拉斯維加斯 Black Hat USA 會場舉辦的 Live Training。粗算一下,從台北飛到拉斯維加斯的來回機票,加上上課期間的住宿費,至少要花上一大筆錢。因此,能在台北上課,光是省下的旅費就超過十萬,簡直是賺到。

總結來說,我認為這是目前看過最棒的訓練課程,非常推薦參加。即便不是專門做 Windows 研究的人,也能從中獲得很多樂趣。上課的目標不必設定在拿到 OSEE 證照(當然,如果考過會更爽),光是上課本身,就已經是一段超棒的體驗了。

介紹

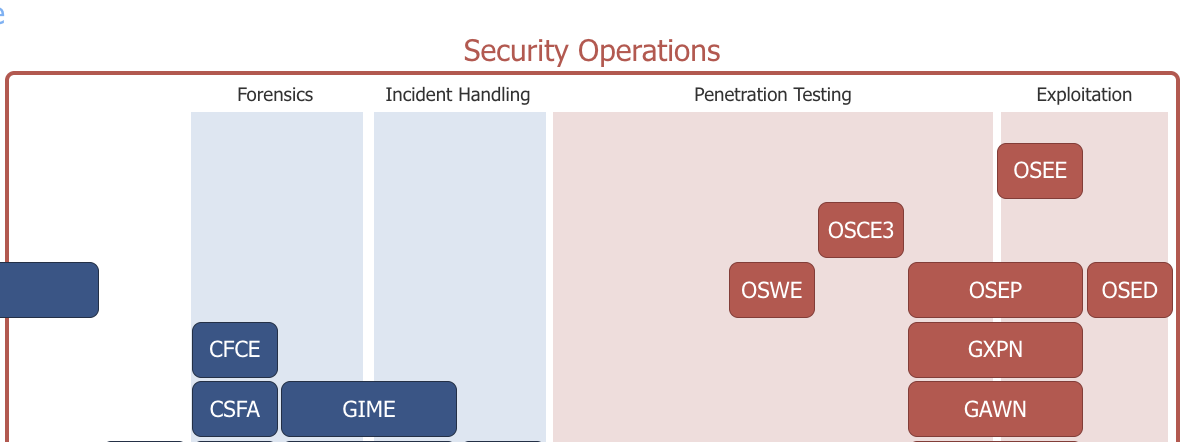

EXP-401(OSEE)是 OffSec 中唯一的「Expert」等級課程,也是公認最困難、通過率最低的證照,具體可以參考 Paul Jerimy 整理的 Security Certification Roadmap :

EXP-401(OSEE)針對的是進階 Windows 漏洞利用技術,由於現代 Windows 系統有許多安全防禦機制(像是 DEP、ASLR、CFG、ACG、CET 等),課程將一步步帶領學員繞過這些防禦措施,並針對單一或多重保護環境,開發出實際可行的 exploit。課程有幾個特色:

- 實體授課:此課程與 OffSec 的其他課程都不同,並沒有線上課程的方案,因為這堂課的講師需要透過與學員大量的互動來進行指導,所以需要學員到現場上課。

- Real World 導向:上課內容是以真實世界企業會採用的大型應用程式作為分析對象,例如:VMware、Edge 等等。

- 深入 Windows:涵蓋 User Mode 與 Kernel Mode 的漏洞發掘與利用、進階 Heap 操作、VM Escape、Sandbox Escape 與 Kernel Driver 的逆向和漏洞分析等。

- 72 小時考試挑戰:OSEE 是 OffSec 中考試時間最長的證照。考試僅有兩題,皆為未知漏洞,學員需在 72 小時內開發出完整的 exploit 並繳交一份完整詳盡的滲透測試報告,包含步驟說明與截圖。

雖然課程官網推薦學員熟悉 WinDBG、IDA Pro、x86/x64 組合語言、C/C++,但上完課後,我感覺只要會這些東西的基本操作就可以了。因為課程中並沒有過於刁鑽的場景,而且需要進行逆向工程的地方都滿單純的,整個課程也都不需要使用 IDA Pro 的 decompile 功能。整體來說,這門課的重點還是放在 exploit 的撰寫與技巧應用,而非深入逆向分析。因此相較於純逆向技能,有過 binary exploitation 經驗(不論是 Windows 還是 Linux)會對學習過程有更大的幫助。

課程前準備

在報名完成後會收到 OffSec 寄來的行前通知,內容包含了課程的硬體與軟體需求。例如,為了確保學員有辦法練習到課堂上提到的保護,會需要電腦支援 NX、SMEP 與 VT-x/EPT。而且因為課程中有 VMware 相關的內容,需要啟用巢狀虛擬化之外還要確保硬碟空間與 RAM 的大小足夠(不過新版的課程移除 VMware 了)。我個人會推薦另外帶一個攜帶式的外接螢幕去上課,因為在對虛擬機進行 remote debugging 的同時,還需要看上課簡報或是在 Visual Studio 中修改 exploit,如果一直切來切去是會滿分心的。

除此之外,行前通知中還包含了很多課前準備資料,包含了很多上課中會提到的概念以及手法的粗淺介紹,諸如:Bypassing DEP、Bypassing ASLR、Bypassing CFG、Windows Mitigations Improvements、Type Confusion Vulnerabilities、SMEP、Token Stealing、Low Fragmentation Heap 等等各種事前預習資料。

上課狀況

這次課程是連續五天的實體課程,每天從早上 9:00 上到晚上 18:00,上課地點在北科大的集思會議中心。一走進教室就看到桌上擺著一本超大的課本。

這本課本到底有多大呢?內容大約六百頁,厚度大約 3.6 公分:

簡單來說,就是有夠大本。

上課期間,每天都有提供各種食物和點心,除了學習以外的事情一律都不需要擔心。這次的講師是 Nassereddine ABDELLI(@n4sr0)與 Victor Khoury(Vixx),兩位講師都非常的有經驗,跟學員的互動非常的多,時常會拋出問題來確認學員是不是都有理解課程進度。即使學員問一些講師沒有預期到的問題,他們也都能當場實際操作並解答,驗證並回答學員的問題,完全發揮了 Live Training 的優點。

在五天的課程中,還設計了幾個名為 Extra Miles 的挑戰,只要能在 Live Training 期間完成,就能獲得一枚 Challenge Coin,總共有兩個這樣的 Challenge。課堂上也有一些小型問答活動,答對的話可以拿到貼紙。

有趣的是,在第一天快要結束的時候,講師好像心血來潮自己增加了一個 challenge:45 分鐘內成功搞定 ROP chain ,就能拿到 Challenge Coin。不過,因為時間太趕了沒有人完成。當時 Orange 還是 Lays 就開玩笑的說:「幾乎全台灣的微軟百大駭客都在這裡了,竟然沒人解得出來。」看來 OSEE 是真難。

Day 1

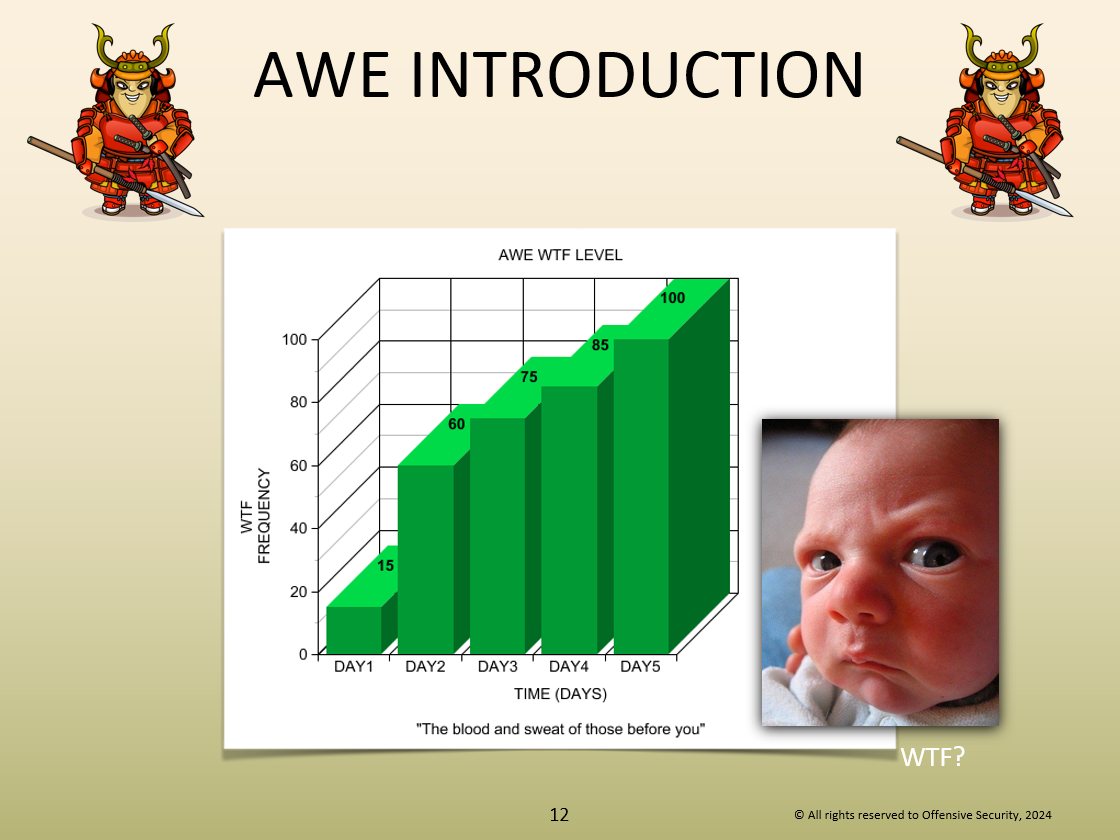

第一天上課講師先把投影片還有一堆上課會用到的 VM 先傳給大家,然後開始對課程做簡單的介紹。網路上最多人提到的應該就是這一張投影片:

這張投影片預告了接下來課程難度是怎樣跳躍的,但我個人覺得沒有這麼誇張,可能是因為課程裡的主題本來就是漏洞研究員平常會碰到的東西(VM、Browser、Kernel),也有可能是因為 CTF 選手本來比較耐操。

一個比較有趣的小彩蛋是,投影片上方畫了一個日本武士,隨著課程的進行,武士的裝備會越來越降級。例如,頭盔會變成斗笠,武器跟鎧甲也會慢慢消失,最後會變成一個裸男。應該是寓意著理解 Windows 的過程將會充滿挑戰!

雖然課程本來就建議要具備一定的 Windows 相關知識,但還是不免俗的先講了一些簡單的東西暖暖身,如 Win32 API 跟 x64 shellcode 相關的內容。但是下半天開始就慢慢進入 VMware 的內容了。首先介紹了一些基礎的防護機制以及如何用 ROP 繞過這些保護,接著會介紹 VMware Workstation 的一些內部運作機制還有結構。

這部分讓我印象很深刻的是,從講義內容可以看得出來,編寫這本講義的團隊是一群很有水準的研究員。講義就是這些研究員細心研究、整理後產出的結晶,因此課本裡面充滿了各種 Reference。如果對原始研究有更多興趣,只要順著講義提供的參考資料,就能很容易找到更深入的閱讀材料。

Day 2

第二天持續 VMware Workstation 的課程,因為課堂上的例子是與 Heap 相關的漏洞,所以先花了一點篇幅介紹 Windows Heap 的整體架構,為後續撰寫 exploit 打好基礎,屆時可以更好的控制 Heap。

接著課程進入 Bypassing ASLR、Stack Pivoting、Defeating DEP 等等內容。從這裡開始,可以明顯感受到這門課的實用價值。通常在 CTF 比賽中,我們只在乎能不能拿到 Flag,不特別追求 exploit 的穩定性;在 Pwn2Own 等比賽中,重點則是能不能穩定取得 Shell,只要「One Shot」即可,後續系統會不會 crash 並不是太大問題。但在這門課中,學員會被要求要把程式回復到正常的狀態。也就是說,無論是 VMware Workstation 與 Windows ,在 exploit 執行完之後都不能出現 crash 或當機,必須像什麼事都沒發生過一樣繼續運作。(當然,不接受使用 while loop 或 sleep 卡住程式來「作弊」)

下半天,內容逐漸進入到 Edge Browser 的部分。不過這邊教的還是 Chakra 版本的 Edge,而不是現行的 Chromium 版本。講師提到,選擇 Chakra 版是因為這個版本啟用了更多 Windows 原生的保護機制,選擇舊版的 Edge 反而可以練習到更多 Windows 的 exploit 技巧,更符合這門課「Advanced Windows Exploitation」的定位。實際上要在這門課中真正學好 Browser pwn 確實也是不可能的,要想追上最新版的細節或漏洞研究趨勢,那會是另一個龐大到可以開成一整門課的主題,不是 Advanced Windows Exploitation 這門課需要追求的。但即便如此,我們還是學到了許多關於 Browser Exploit 的核心概念,例如 Type Confusion、addressof、fakeobj 等技巧,以及重要的 Debugging 流程。

雖然 Browser 的部分還沒開始太多,但今天講師還是給了第一個 Extra Mile:使用 ROP 繞過 CFG(Control Flow Guard)保護,完成 Sandbox Escape 的 exploit(課堂上教是 CET(Control-Flow Enforcement Technology)啟用的情境,屆時連 ROP 都無法成功)。聽起來很簡單,但講師還特別要求,我們必須把漏洞包裝成一個可以無限次觸發 ROP 的 function,讓 exploit 開發過程更加有紀律,也能提升開發效率。

當然,這中間還有其他難點需要解決,像是如何取得可用的記憶體位置等等。但是因為我真的很想拿到 Challenge Coin,所以我一個晚上看了一兩百頁還沒有教到的地方,先把要做什麼事情釐清之後就開始寫這個 exploit。

Day 3

第三天的課程整天都聚焦在 Edge 上,這是我覺得這門課最有趣的部分。

從 Type Confusion 漏洞開始,講師帶我們一步步透過操控 Edge 中的 Javascript 物件來控制 RIP。接著,課程進入各種防護機制的介紹,每啟用一種新防護,就馬上教我們怎麼設法繞過它。我們先是繞過 CFG(Control Flow Guard),接著 Control-Flow Enforcement Technology(CET),接著 Arbitrary Code Guard(ACG),最後則是從 Browser 的低權限 Sandbox 逃脫到 Windows 執行高權限的指令。

過程中不只學習的現代 Windows 存在怎樣的保護機制之外,對每種保護機制的局限性以及繞過手法也有很深刻的認識!

當然,雖然上課內容跟 Extra Mile 走的路線不完全相同,我還是在課堂進行中完成了那個 ROP Sandbox Escape 的 Extra Mile,順利拿到了這次課程發出的第一枚 Challenge Coin!雖然這編號看起來有點不吉利(Challenge Coin 沒有按照編號順序發):

在今天下課之前,講師也給出了這門課最後一個 Extra Mile 挑戰,這次是跟後面即將上到的 Kernel Mode 課程內容有關:在 Low Integrity 的情境下完成某個 CVE 的漏洞利用最後執行高權限的 cmd.exe。

這邊的難點在於因為是 Low Integrity 所以無法直接使用 NtQuerySystemInformation 來洩漏 Windows Kernel 的記憶體位置,需要透過其他漏洞來迂迴的取得我們想要的 Kernel 記憶體位置。而且,由於課堂中給的 CVE 需要寫檔案才能完成漏洞利用,我們還需要找一個 Low Integrity 也能寫入的資料夾才能順利放置 exploit 所需的檔案並完成利用。

Day 4、5

前幾天的課程主要聚焦在 Windows User Mode 的保護機制與漏洞利用,到了最後兩天,則專注在 Kernel Mode 的內容。我們學習了有關 Kernel Driver 以及 Win32k 的漏洞利用,涵蓋了大量作業系統相關知識以及 Kernel 獨有的攻擊技巧,如:Token Stealing、ACL NULL-ing、SMEP、Page Table、KVA Shadow、Desktop Heap、Virtualization-Based Security、kCFG 等等。在 Kernel 層級,我們更需要特別注意漏洞利用的穩定性,以及如何在完成利用後將系統恢復到正常狀態,而不是直接讓系統 Crash。

雖然這堂課長達五天,但隨著時間推進,感覺大家越來越興奮。Lays 說,可能是因為平常根本沒人在乎 Windows,現在有一門課五天都在講這個東西就很爽。到了後面,上課時幾乎所有人都興奮地站著看講師操作 WinDBG 及修正 exploit,氣氛一直熱烈到課程結束。

當然,最後我順利拿到了兩枚 Challenge Coin。不過聽同事說,有國外的學員在心得文中提到,因為課堂上拿到了兩枚 Challenge Coin,太過自信,結果考試時沒有充分準備,聽得我都有點緊張了。

感想

完整的體驗

一週的實體訓練課程帶來了極佳的心流體驗。這五天的生活,除了 Windows 的 exploit 之外就沒別的東西了,加上 Extra Miles 的獎勵機制,可以說是連做夢都在寫 exploit,精神狀態直接變成 Windows 的形狀。而且為了確保系統的穩定性還有開發的速度,從一開始就必須認真思考,選擇最適合的方式來完成 exploit,以便後續作業能更輕鬆。同時,也必須建立良好的 coding 習慣,這不僅能在除錯過程中提升可讀性,也能在後續維護時,減少出錯的機率,並節省釐清概念所需的時間。

學習資源

後續有不少人私訊詢問 EXP-401 這堂課是否有建議的 learning path,例如是否應該先修哪些課程,或是否有推薦的預習資源。老實說,我覺得課程本身就足夠了,不太需要額外找其他資源來準備。不過,如果你還在考慮自己是否適合這堂課,可以先從以下幾個免費資源開始:

- HackSys Extreme Vulnerable Driver (HEVD):這個專案提供了許多設計來練習的有漏洞的 Windows Driver。不過因為是 Driver,主要練習的是 Kernel Mode 的保護機制、漏洞發現與利用方法。

- OpenSecurityTraining2:這個網站上有許多資安研究員無償製作的免費課程,不僅包含 Windows 相關課程,也有許多基礎課程,例如:x86-64 OS Internals、Introductory WinDbg 等。

這些資源都是非常知名且品質有保障的免費教材,維護者本身要不是現職資安研究員,就是同時也有在開設付費課程的專業人士。就我所知,許多初學者在早期學習時期就是靠這些資源打基礎。(不過我個人沒有完整使用過這些資源,總時數不超過兩個小時。)

或者,假設你的程度比較進階一點,那其實可以考慮直接找網路上有 Write-up 的 1-day 復現。像這堂課中提到的某個 Win32k 漏洞,我其實一兩年前就寫過完整的 exploit,雖然當時做得還不夠穩定。Angelboy 也寫過一些課程中提到、難度比較高的漏洞利用。這種實作練習非常有幫助,因為過程中會經歷到 exploit 開發的各個步驟:搜集資料、定位漏洞位置、保護機制的繞過、Windows 的特殊機制等等。

課程本身的價值

這門課可以說是 OffSec 精心提煉後的一帖大補藥,不僅將 Windows 各種保護機制系統性地整理起來,還涵蓋了許多在公開資源中難以找到的細節。做研究的人應該都能體會:我們或許知道某個保護機制或系統設計的存在,但要深入了解它們背後的具體實作,往往需要自己從零開始,收集零碎的資料、分析程式碼、花費大量時間反覆推敲。

在理解一個大型系統時,通常也會遇到類似的情況:系統中存在許多重要的角色與機制,但相關研究往往散落在過去十幾年的資料中。第一步,要先花時間搜尋並整理過去十年的研究,逐步釐清各個角色之間的互動關係,進而理解它們在什麼條件下會失效,最終才能拼湊出一個完整的故事。而這種從大量資料中梳理出來的研究成果,通常是不會輕易對外分享的。

而 EXP-401,正是把這樣等級的研究成果濃縮成課程內容,毫無保留地分享給學員。從最早期的 DEP 保護機制開始,各種保護機制接著一層層的堆疊上去,EXP-401 在課程中就一步步帶你走過這整個歷史軌跡。每一層防護是為了解決什麼樣的問題?又是如何被攻擊者逐步繞過?課程不只是講理論,還結合具體漏洞案例,教你如何實際避開這些防護機制。

到課程結束時,學員腦中已經構築出一幅清晰的 Windows 藍圖。每個保護機制的出現背景、運作方式、可能的弱點與對應的利用方法,都能一一連結起來。這不只是單純的提升了撰寫 exploit 的能力,而是真正掌握了 Windows 系統內部運作的脈絡與故事。

課程內容依然適用嗎

EXP-401 的課程設計主要圍繞在 Windows 的保護機制與漏洞利用方法上,內容並未過多著墨於那些已經被淘汰的技術。因此,課程中介紹的各種保護機制,基本上都是目前 Windows 系統中仍然存在且有效的防護措施。

除了講解保護機制本身,課程也搭配了許多輔助教材。不過,這些教材的主要目的是為了說明各種情境,並促進學員對漏洞利用方法的思考。例如,以課程中使用 Chakra 引擎版本的 Edge 瀏覽器來說,使用 Chakra 版本的 Edge 當然不貼近現實,因為沒有人在使用它了,但從 Windows 系統保護機制的角度來看,這樣的範例依然相當適用。因為無論是哪一款瀏覽器,只要出現漏洞,開發 exploit 時所面對的系統層面問題基本上是一致的。

當然,在「瀏覽器範圍內」要解決的問題是不一樣的,像 Chrome 就會多出一層自己設計的 Sandbox 機制,這是應用程式層面的額外挑戰。但必須理解,除非這門課叫做 Browser Exploit Development,否則你不應該預期在這堂課上獲取太多瀏覽器特有防護機制相關的知識。

總結來說,如果只聚焦在 Windows 系統本身的保護機制與漏洞利用技巧上,EXP-401 的課程內容在今天依然非常適用。

對找工作有幫助嗎

這是許多人關心的問題。我的回答是:有幫助,但影響不大。 為什麼這麼說呢?

- 如果你想成為一名紅隊演練專家: 在沒有紅隊相關證照的情況下,僅持有 OSEE 並不能證明什麼。雇主更在意的是你是否具備完整的紅隊演練思維(mindset),而不是你有能力在 Windows 上面開發 exploit。當然,如果兩者兼備,肯定是非常加分的。

- 如果你想成為一名資安研究員: 這門課的內容僅能視為入門等級。取得 OSEE 證照,頂多證明你有能力處理某些基本的技術問題。但在真正的研究工作中,更重要的是:你能不能自己主導一個研究?能不能獨立解決研究過程中遇到的各種問題?

因為我是資安研究員,所以想更深入聊聊第二點。如果你想成為一名真正的研究員,那事實上你並不需要任何證照,沒有任何證照可以直接證明一個人研究的品質。真正的能力,需要透過累積實績、發表成果來證明。

當然,在累積實績之前,必然會有一段時間不短的,紮實學習、反覆撞牆的過程。從這個角度來看,EXP-401 的價值,在於幫助你快速且有系統地建立起必要的基礎知識。 對於這門課最淺白的理解是:「快速準備好 Windows 研究所需的技術背景」。但實際上,EXP-401 的價值不僅止於此。EXP-401 的上課過程更像是「臨摹大師名作」,跟隨過去頂尖研究員的腳步,從新保護機制的推出、理解到繞過,學習這個過程中需要掌握的工具、技巧,以及如何有效提煉出關鍵資訊。雖然課程主題圍繞在 Windows 上,但背後訓練的思考模型與研究方法卻不僅止於 Windows,這些能力是可以被應用到 IoT、Linux、macOS 等其他領域的。

所以我個人認為這堂課的價值比起證照本身更高,但當然,付一樣的錢還是把證照一起拿走比較賺。

考試與報告撰寫

如同前面說的,OSEE 考試一共有兩題。OffSec 為此設計了一系列漏洞,並且為了貼近現實,每個漏洞都有對應的 CVE Advisory 和模擬的部落格文章。部落格文章主要介紹程式的運作機制和過去漏洞利用的方法,而 CVE Advisory 雖然會描述漏洞類型,但並不會具體指出漏洞位置、觸發方式,也不會提供 PoC。考生必須依靠這些線索,自行逆向分析,找出漏洞所在,撰寫可觸發漏洞的程式,最終在繞過所有保護機制後,讀取 proof.txt 檔案,才算完成挑戰。

考試時間安排為:72 小時內完成 exploit,24 小時內完成報告。但實際操作時,時間遠沒有表面上那麼充裕,這點稍後會解釋。

具體評分標準可參考 OSEE 官方提供的報告模板:AWE-Exam-Report.docx。每一題的分數都是 50 分,但若只完成某題的一半,僅能獲得 25 分,而合格分數為 75 分。例如,以報告模板中的第一題來說,若只做到 Code Execution,卻無法完成 Sandbox Escape,就只能拿 25 分;第二題若僅做到 Read/Write Primitive,但未成功提升權限,同樣只能拿 25 分。

雖然我在去年八月就上完課,但是因為超級忙的所以根本就沒辦法安排考試。九月、十月主要忙著研究 Pwn2Own 的目標(最後成功打下 AeoTec),年底則是準備 CCC 的演講,年初接著是 SITCON 和三月的 DEVCORE Conf。但最後還是勉強在 2/24 塞了一個 OSEE 考試。

當天早上八點開考,第一題很快就弄出 Code Execution 拿到 25 分。不過因為一個小地方沒注意,卡在 Sandbox Escape 做不出來。所以第二天先跳去第二題看看,下午兩點左右就把題目解掉,拿了 50 分;剩下半天繼續磨第一題,終於在半夜兩點破台。原本大家還在講說要搶台灣第一張 OSEE,但我現在覺得應該要玩「OSEE Speedrun」才有意義。這幾天我基本上還是正常生活(扣除一直有台 webcam 會照著你的部分,還算正常),還有空練琴,如果第一天不要耍白痴的話,好像真的有機會一天解完。

- 時間線

- 2/24 08:00:00:早上八點開始考試

- 2/25 14:04:52:解掉第二題

- 2/26 02:41:43:解掉第一題,破台

接下來剩下的時間,就是用來專心撰寫報告。 前面提到,考生必須在 72 小時內完成 exploit,並在接下來 24 小時內完成報告。但實際上,時間根本沒那麼充裕,原因在於 OSEE 的報告要求非常嚴格。

以官方提供的範本 AWE-Exam-Report.docx 為例,可以發現整份報告的結構被劃分得非常細緻,比如:「2.2 Initial Exploitation」、「2.3 Read and Write Primitive」、「2.4 Code Execution」、「2.5 Sandbox Escape」等等。

平時自己寫 exploit,通常都是順順寫到底,很少會特意去紀錄中間每個細節。但在考試中,必須清楚拆解每一個階段,不僅要說明自己是怎麼利用漏洞的,還必須具體證明自己繞過了哪些保護機制,並且附上可以直接複製貼上就能夠執行的程式碼。例如,「Read and Write Primitive」這個階段,平常我們可能只是在開發過程中確認一下就繼續推進了,很少會特別停下來做獨立驗證。但在報告中,你必須證明自己具備這個能力。常見的做法是撰寫小型 PoC,讀寫一塊不可存取的記憶體,並搭配 Debugger 截圖作為佐證。

然而,考試機器只開放 72 小時使用,而且所有資料都禁止下載。這表示:如果 72 小時內沒有收集齊全所有必須的截圖、證據和中間過程,之後在寫報告時就會非常痛苦,甚至可能因為證據不足導致無法通過。因此,在寫報告時才去拆分每個階段的 PoC 是不可能的,因為這樣會缺少必要的截圖,甚至無法驗證 PoC 是否能正常執行。最保險的策略是:在 72 小時內,不只是完成 exploit,也要同步撰寫 PoC,收集完所有資料,並把報告的主要內容草擬出來。

而且真的有人因為報告不夠詳盡,即使在解題階段拿了 100 分也沒有通過,所以我嚇得直接交了一百頁的報告出去。

結語

把所有 exploit 和報告都整理好交出去之後,就只剩等待 OffSec 公告考試結果了。官方說審核可能需要最多十個工作天,我一路等到了 3 月 10 號,終於收到通過的通知。

據說這是全台灣第一張 OSEE 證照,算是順利解鎖了一個成就:

另外,今年八月,DEVCORE 也將繼續承辦 OffSec 的 Live Training。 今年開設的課程包括兩門 Advanced 等級和一門 Expert 等級的課程,分別是:

- PEN-300(Advanced Evasion Techniques and Breaching Defenses)

- WEB-300(Advanced Web Attacks and Exploitation)

- EXP-401(Advanced Windows Exploitation)

如果有興趣參加,建議可以早點報名,因為早鳥票價相對非常划算(隨著時間接近,價格會逐步上升)。

詳細資訊可以參考官方網站:DEVCORE & OffSec Live Training。